El equipo de investigación de Trend Micro ha analizado el Sistema de Identificación Automática (AIS, por sus siglas en inglés), utilizado en el rastreo y localización de buques en todo el mundo. El resultado es que ha descubierto fallos que lo hace vulnerable a potenciales ataques cibernéticos, hasta el punto de permitir a un atacante secuestrar las comunicaciones de los buques existentes, crear barcos ficticios, activar alertas SOS falsas o alertas de colisión e, incluso, desactivar permanentemente el seguimiento AIS en cualquier embarcación.

Más de 400.000 buques utilizan este sistema

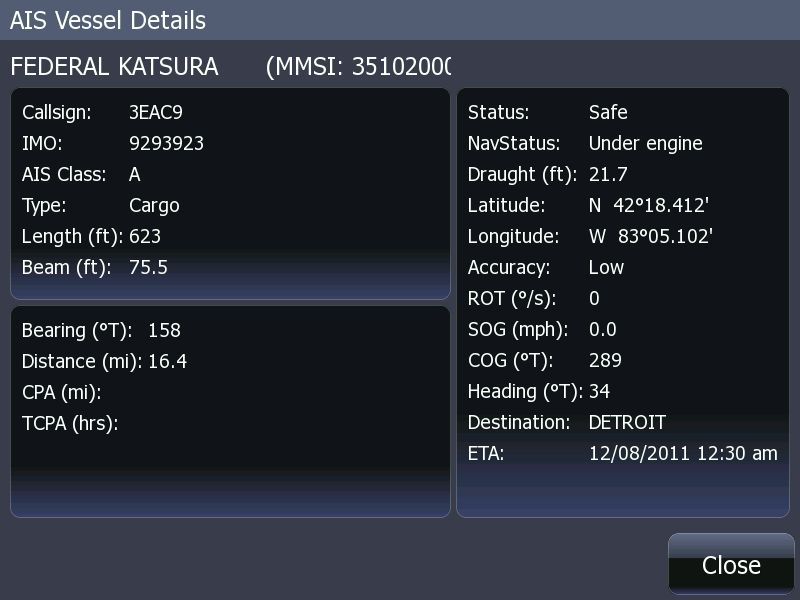

El Sistema de Identificación Automática (AIS), es un sistema de seguimiento de buques que es obligatorio para todos los barcos comerciales (no pesqueros) de más de 300 toneladas métricas, así como para los buques de pasajeros (independientemente de su tamaño y peso). El sistema AIS opera mediante coordenadas GPS e intercambia datos sobre la posición de un barco, su rumbo e información con los buques y las instalaciones de otros barcos cercanos en alta mar y en la costa. Actualmente, unos 400.000 buques cuentan con este sistema instalado.

A medida que el mundo está cada vez más conectado al denominado “Internet de las Cosas” los investigadores del equipo Forward Looking Threat de Trend Micro continúan buscando tecnologías que podrían ser explotadas y utilizadas indebidamente por los atacantes en un futuro cercano. Así, dos investigadores de este equipo (Kyle Wilhoit y Marco Balduzzi), junto con el investigador independiente Alessandro Pasta, han realizado una serie de experimentos que demuestran que AIS es un sistema muy vulnerable a la mayoría de los ataques que piratas, terroristas y otras personas malintencionadas podrían llevar a cabo fácilmente. Trend Micro se ha encargado de divulgar e informar a los principales organismos de normalización involucrados en AIS, así como a los principales proveedores de soluciones AIS para el seguimiento de información.

Los ataques pueden dividirse en dos partes:

En primer lugar, Trend Micro ha descubierto que los principales proveedores de Internet que recopilan información AIS, que después distribuyen públicamente, tienen vulnerabilidades que permiten a un atacante alterar datos AIS válidos e inyectar datos AIS falsos para, entre otras cosas:

• Modificar todos los detalles de un buque, desde la posición, al rumbo, carga, bandera del país, nombre, estado de la Identidad de Servicio Marítimo Móvil (MMSI), etc.

• Crear naves falsas con los mismos detalles, por ejemplo, un buque iraní que transporta un cargamento nuclear puede aparecer en la costa de Estados Unidos.

• Crear y modificar entradas de soluciones de Ayuda a la Navegación (AToN), como boyas y faros. Esto conduce a situaciones como el bloqueo de entrada a puerto de un barco, provocar que una nave pueda ser destruida, etc.

• Creación y modificación de las aeronaves de búsqueda y salvamento marítimo, tales como helicópteros y aviones ligeros. Por ejemplo, hacer que un helicóptero guardacostas realice una búsqueda y un despegue hacia un viaje de reconocimiento.

En segundo lugar, también se han descubierto defectos en la especificación actual del protocolo AIS utilizado por los transmisores hardware en todos los barcos obligatorios. Junto a las amenazas anteriores, los investigadores de Trend Micro han demostrado la posibilidad de que se produzcan otros escenarios:

• Suplantar a las autoridades marítimas para desactivar permanentemente un sistema AIS de un buque, obligando a la nave a que deje de comunicar su posición y de recibir notificaciones por AIS de todos los barcos que se encuentren en sus inmediaciones (básicamente un ataque de denegación de servicio).

• Esto también puede permitir etiquetar un área geográfica concreta, por ejemplo, tan pronto como la nave entre en el espacio marítimo de Somalia desaparece de AIS, pero los piratas que llevan a cabo el ataque sí pueden ver la nave.

• Fingir una baliza de emergencia de tipo “hombre al agua” en cualquier lugar que también activaría las alarmas de todos los buques que estén en un radio aproximado de 50 kilómetros.

• Simular una alerta CPA (Punto de Aproximación más Cercano) y desencadenar una alerta de advertencia de colisión. En algunos casos, esto puede incluso hacer que el software del barco recalcule un curso alternativo para evitar la colisión, permitiendo al atacante dirigir físicamente a un barco hacia una dirección determinada.

• Enviar información meteorológica falsa a un barco, por ejemplo, avisar de la existencia de tormentas acercándose a su ruta.

• Provocar que todos los barcos envíen tráfico AIS con más frecuencia de la normal, lo que se traduce en un ataque que colapsa todos los buques y a las autoridades marítimas en el área.

Todo esto es posible debido a que el protocolo de AIS fue diseñado sin tener en cuenta, aparentemente, consideraciones de seguridad. En particular, Trend Micro observa los siguientes aspectos principales:

• Falta de Controles de Validez. Es posible enviar un mensaje AIS desde cualquier ubicación a un buque en otro lugar. Por ejemplo, es posible enviar un mensaje desde un lugar cercano a Nueva York a un buque que afirma estar en el Golfo de México, y éste será aceptado sin que se cuestione. No se llevan a cabo controles de comprobación geográfica.

• Falta de Controles de Calendario. También es posible reproducir información AIS existente (y que es válida), porque la información sobre las indicaciones no está incluida en el mensaje, por ejemplo, es posible replicar la posición de una embarcación.

• Falta de Autenticación. El protocolo AIS no incluye ningún sistema de autenticación. Esto significa que cualquiera que pueda elaborar un paquete AIS puede suplantar a cualquier otro barco en el planeta y todos los buques que lo reciban interpretarán el mensaje como un hecho.

• Falta de Comprobaciones de Integridad. Todos los mensajes AIS se envían sin cifrar y sin un formulario firmado, lo que los convierte en un objetivo fácil de interceptar y modificar.

Mientras todos los ataques descritos anteriormente se han llevado a cabo en el laboratorio de pruebas de Trend Micro, y en cuyas pruebas se utilizó equipamiento específico de radio definido por software, los investigadores han demostrado también que un atacante puede ser capaz de llevar a cabo este tipo de ataques utilizando un estándar modificado, fácil de obtener por radio VHF y cuyo coste oscila entre los 150 y 200 dólares.

Resolver los fallos de AIS no es algo trivial, ya que afectan al núcleo del protocolo. Incluso si los proveedores de Internet AIS cambiaran sus páginas, el protocolo subyacente seguiría estando expuesto a muchos abusos. Como mínimo, se tendría que incorporar una nueva versión de AIS para incluir medidas de seguridad que defiendan las tres áreas principales antes señaladas: validez, autenticación y encriptación. Trend Micro es plenamente consciente de que el coste de actualizar AIS en todos los buques es alto, pero a la luz de amenazas como la piratería y el terrorismo, realmente no quedan muchas alternativas posibles.

AIS es sólo un ejemplo de un sistema crítico basado en radio que fue diseñado en un mundo antes de Internet o de Radio Definida por Software. El problema va más allá del tráfico marítimo. Otros sistemas como ADS-B (utilizado por los aviones), o los sistemas de comunicación para vehículos que pronto estarán en el mercado, comparten algunas de las mismas limitaciones y vulnerabilidades.

El equipo de investigación de Forward Looking Threat Research de Trend Micro, continúa investigando este área como parte del compromiso de la compañía por ofrecer un mundo más seguro para el intercambio de información digital.

No hay comentarios:

Publicar un comentario